Başlangıçta bir dizi gizli görüntü dosyası olarak başlayan olay, sonunda uzun süreli bir gözetleme operasyonuna dönüştü ve bilgisayar korsanlarının görüntü ayrıştırma kütüphanelerindeki tek bir kusuru kullanarak tek bir kullanıcı tıklaması olmadan geleneksel güvenlik sınırlarını nasıl aşabildiğini ortaya koydu. Bu vaka, mobil tehditlerin ne kadar hızlı geliştiğini gözler önüne seriyor.

Bilgisayar korsanları, aylar boyunca belirli Samsung Galaxy kullanıcılarını hedef alan sessiz ama oldukça gelişmiş bir casusluk kampanyası yürüttü. Saldırı, kullanıcıların herhangi bir işlem yapmasına gerek kalmadan cihazları etkileyen o kadar karmaşık bir güvenlik açığından yararlandı ki, Palo Alto Networks 42. Birimi'ndeki güvenlik araştırmacıları, 2024'ün büyük bir bölümünde ve 2025 başlarında Samsung'un Android yazılımındaki yamalanmamış bir açığı kullanan ticari sınıf bir casus yazılım olan "Landfall"un tüm ayrıntılarını açıkladı .

Samsung, Nisan 2025 güvenlik güncellemesinde bu güvenlik açığını (CVE-2025-21042) düzeltti, ancak güvenlik açığı birden fazla ülkede hedefli gözetlemeyi mümkün kılacak kadar uzun süre aktif kaldı. 42. Birim'in soruşturması, Orta Doğu'ya odaklanan sınırlı ve bölgeye özgü operasyonları takip etti; ancak saldırıların arkasındaki aktörler henüz bilinmiyor.

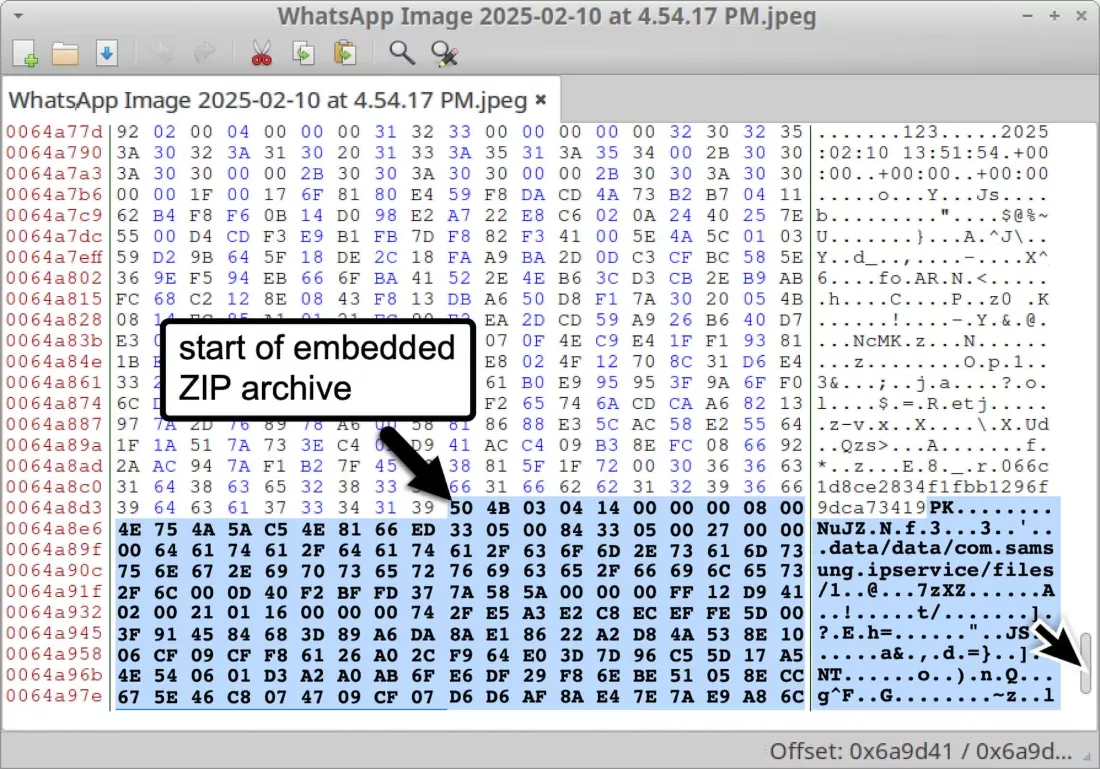

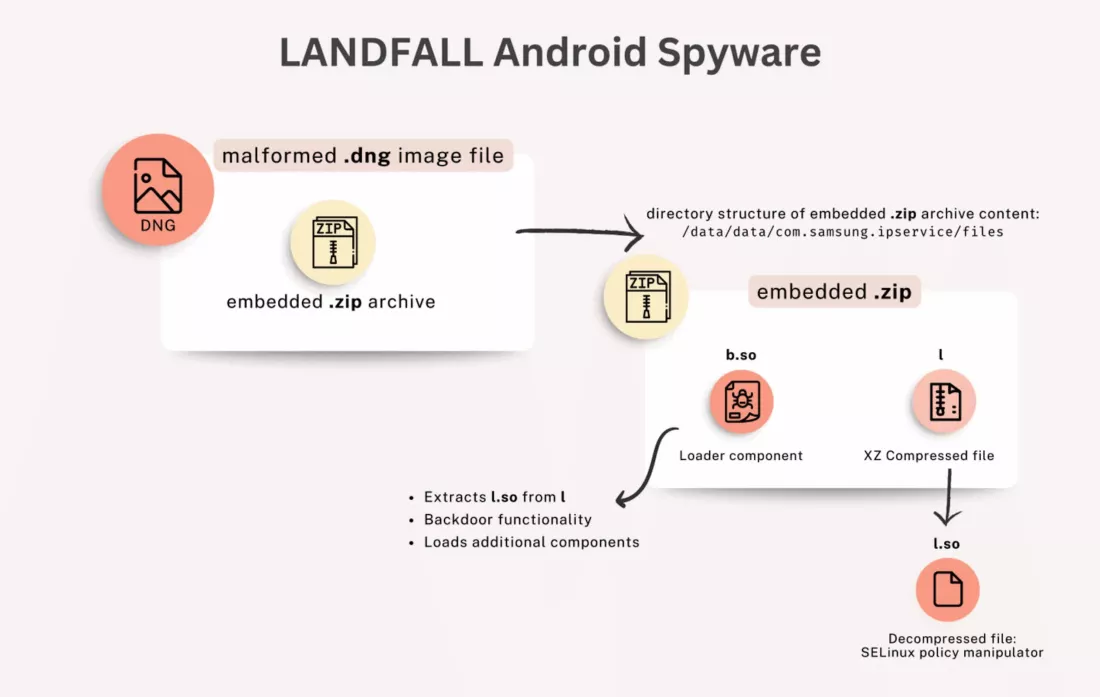

Landfall'un keşfi, son yıllardaki en karmaşık Android sıfır tıklama saldırılarından birini işaret ediyor. Kötü amaçlı yazılım zinciri, manipüle edilmiş dijital görüntü dosyalarıyla, özellikle TIFF formatına dayalı olarak değiştirilmiş DNG dosyalarıyla başladı. Sıradan DNG'lerin aksine, saldırganların dosyaları, dosyaları otomatik olarak işleyen Samsung'un görüntü işleme bileşenindeki sıfır gün açıklarından yararlanan kötü amaçlı paylaşımlı nesne kitaplıkları içeren ZIP arşivleri içeriyordu.

Virüslü bir görüntü geldiğinde, arka plan görüntü oluşturucusu gizli yükü kullanıcı etkileşimi olmadan çıkarıp çalıştırıyordu. Kötü amaçlı yazılım, cihazın içine girdikten sonra SELinux politikalarını değiştirerek, kendisine özel verilere erişim ve deneme ortamını aşma konusunda genişletilmiş ayrıcalıklar sağlıyordu. Landfall operatörleri, cihaz tanımlayıcıları, yüklü uygulamalar, kişiler, dosya dizinleri ve tarayıcı verileri de dahil olmak üzere telefonlardan kapsamlı bilgiler toplayabiliyordu. Casus yazılım, mikrofonları ve kameraları uzaktan bile etkinleştirebiliyordu.

Unit 42 tarafından incelenen adli verilere ve VirusTotal gönderilerine göre, kampanya S22'den S24'e kadar Galaxy modellerini ve Z Flip 4 ve Z Fold 4 gibi katlanabilir cihazları etkiledi. Araştırmacılar, enfeksiyon izlerinin Irak, İran, Türkiye ve Fas'ta yoğunlaştığını tespit etti; bu da kitlesel dağıtımdan ziyade dikkatlice seçilmiş hedeflere işaret ediyor.

42. Birim, kampanyanın muhtemelen Apple iOS ve WhatsApp'taki ayrı sıfır günlerini inceleyen araştırmacıların görüntü tabanlı saldırılarda bir kalıp fark etmesinin ardından başladığını söylüyor. VirusTotal'daki benzer eserleri analiz ederken, Landfall'ın kimliğinin belirlenmesine yol açan bir grup bozuk görüntü ortaya çıkardılar.

Landfall'un operatörleri henüz bilinmese de, Unit 42'nin analizi, kodlama stili, sunucu adlandırma ve altyapı davranışında NSO Group ve Variston gibi köklü gözetleme şirketleri tarafından geliştirilen casus yazılımlarla tutarlı örtüşmeler olduğunu belirtiyor. Araştırmacılar, atıf yapmaktan kaçınsa da teknik kanıtların, tek seferlik bir suç araç setinden ziyade ticari olarak tasarlanmış bir casusluk platformuna işaret ettiğini belirtti. Casus yazılım, önemli kaynaklara erişimi olan profesyonel bir geliştirme ekibinin varlığını düşündüren kaçınma önlemleri içeriyor.

Samsung, Nisan 2025 güncellemesinin Android 13 ila 15 sürümlerindeki güvenlik açığını azalttığını doğruladı. Ancak, Landfall sistem düzeyindeki yapılandırmaları değiştirebildiğinden, yazılım yamasını uyguladıktan sonra bile kaldırılması zor. Yamayı yüklemeyen kullanıcılar, gelecekteki aktörlerin artık kamuya açık olarak belgelenen bu açığı tekrar kullanması durumunda benzer saldırılara maruz kalma riskiyle karşı karşıya kalmaya devam ediyor.

Kaynak :

https://www.techspot.com/news/110183-ha ... hones.html