CosmicStrand rootkit, UEFI kötü amaçlı yazılımının önceden düşünülenden daha yaygın olabileceğinin en son göstergesidir. Güvenlik firması ESET , 2018'de ilk UEFI rootkit'i keşfetti .Bu tür kalıcı tehditler, güvenlik araştırmacıları arasında teorik tartışmaların konusuydu, ancak geçtiğimiz yıllarda, Geliştirilmesi nispeten zor olmasına rağmen, önceden düşünülenden çok daha yaygın olduğu ortaya çıktı. Bu hafta Kaspersky araştırmacıları , bilinmeyen bir grup Çinli kötü niyetli aktörün eseri olduğuna inanılan "CosmicStrand" adlı yeni bir üretici yazılımı kök setini ortaya çıkardı .

Araştırmacılar, rootkit'in, en uzun ömürlü Haswell dönemi yonga setlerinden biri olan ve sonunda 2020'de durdurulan Intel H81 yonga seti ile donatılmış birkaç Asus ve Gigabyte anakartın bellenim görüntülerinde keşfedildiğini açıklıyor. UEFI sabit yazılımı, bir bilgisayarı açtığınızda çalışan ilk kod parçası olduğundan, bu, diğer kötü amaçlı yazılım türlerine kıyasla CosmicStrand'in tespitini ve kaldırılmasını özellikle zorlaştırır.Ayrıca bilgisayar korsanlarının hedef sisteme ek kötü amaçlı yazılım yüklemesinin önünü açar.

Bilgisayarınızdaki depolama aygıtını silmek (Formatlamak), zararlıyı ortadan kaldırmaz ve depolama aygıtlarını tamamen değiştirmez. UEFI, esasen, genellikle ana karta lehimlenmiş, kalıcı bir bellek yongası içinde yaşayan küçük bir işletim sistemidir. Bu, CosmicStrand'in kaldırılmasının, bilgisayar kapalıyken flaş çipini yeniden görüntüleyebilmek için özel araçlar gerektirdiği anlamına gelir. Kısacası bilgisayarınızı virüslü bir durumda bırakır.

Şimdiye kadar, yalnızca Rusya, Çin, İran ve Vietnam gibi ülkelerdeki Windows sistemlerinin güvenliği ihlal edilmiş gibi görünüyor. Bununla birlikte, UEFI implantı, 2016'nın sonlarından beri kullanılmaktadır ve bu, bu tür enfeksiyonların önceden varsayıldığından daha yaygın olma olasılığını artırmaktadır.

2017 yılında, güvenlik firması Qihoo360 , CosmicStrand'ın erken bir varyantı olabileceğini keşfetti . Daha yakın yıllarda, araştırmacılar MosaicRegressor, FinSpy , ESpecter ve MoonBounce gibi ek UEFI rootkit'leri buldular .

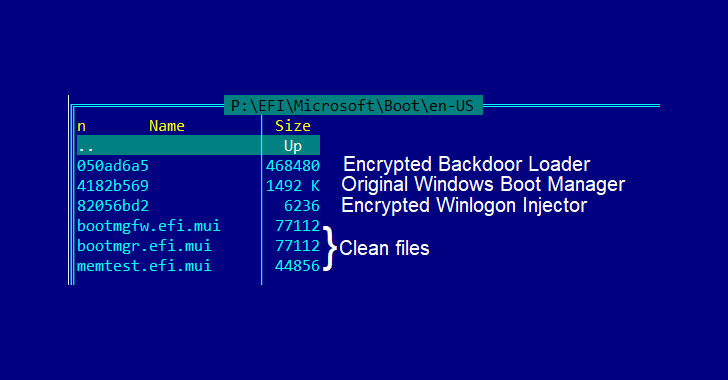

CosmicStrand'a gelince, boyutu 100 kilobayttan küçük olan çok güçlü bir kötü amaçlı yazılım. Hedef sistemlerde nasıl sonuçlandığı hakkında pek bir şey bilinmiyor, ancak çalışma şekli basit. İlk olarak, yürütme akışının belirli noktalarına sözde "kancalar" ayarlayarak önyükleme sürecini etkiler, böylece saldırganın yürütülmeden önce Windows çekirdek yükleyicisini değiştirmesi için ihtiyaç duyduğu işlevselliği ekler.

Saldırganlar buradan, Windows çekirdeğindeki bir sonraki önyükleme işleminde çağrılan bir işlev biçiminde başka bir kanca kurabilirler. Bu işlev, bir komut ve kontrol sunucusuyla bağlantı kurabilen ve virüslü PC'ye ek kötü amaçlı yazılım indirebilen bellekte bir kabuk kodu paylaşır.

CosmicStrand, önemli bir Windows güvenlik özelliği olan PatchGuard (Microsoft Kernel Patch Protection olarak bilinir) gibi çekirdek korumalarını da devre dışı bırakabilir. CosmicStrand ile kurbanların bilgisayarlarına kripto madencileri dağıtmak için kullanılan MyKings botnet ile ilgili kötü amaçlı yazılımlar arasında kod kalıpları açısından da bazı benzerlikler var .

Kaspersky araştırmacıları, CosmicStrand'ın yıllarca gizli kalmayı başaran birçok üretici yazılımı kök setinden biri olabileceğinden endişe duyuyor. "Şu ana kadar keşfedilen birden fazla rootkit, sektörümüzde er ya da geç ele alınması gereken bir kör nokta olduğunu kanıtlıyor."

Kaynak:

https://www.techspot.com/news/95425-yea ... lware.html